Rolety żaluzjowe, zasłony przeciwsłoneczne oraz bramy garażowe są w dzisiejszej dobie projektowane głównie jako elementy wyposażone w napędy elektryczne oraz sterowniki.

Są one obsługiwane drogą radiową (łącze bezprzewodowe, Bluetooth, promieniowanie podczerwone, itp.) oraz przy użyciu transponderów i kart mikroprocesorowych; przy czym – ogólnie rzecz biorąc – można nimi również sterować przy użyciu smartfonów.

Dzięki zastosowaniu rozwiązań typu „podłącz i używaj” oraz układów opartych o wykorzystanie fal radiowych korzystanie z nich jest łatwe i nie nastręcza trudności.

Ochrona przeciwwłamaniowa

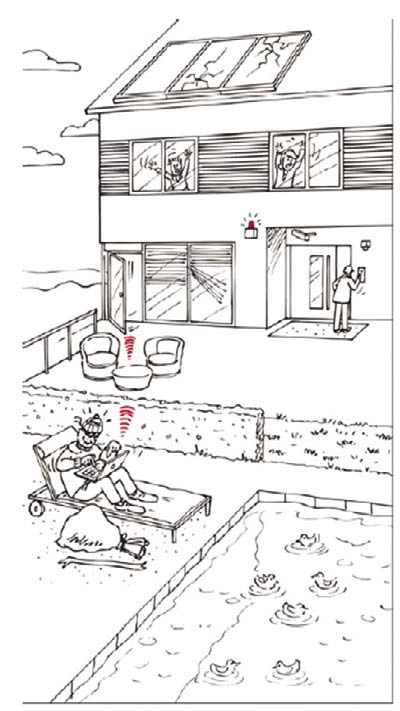

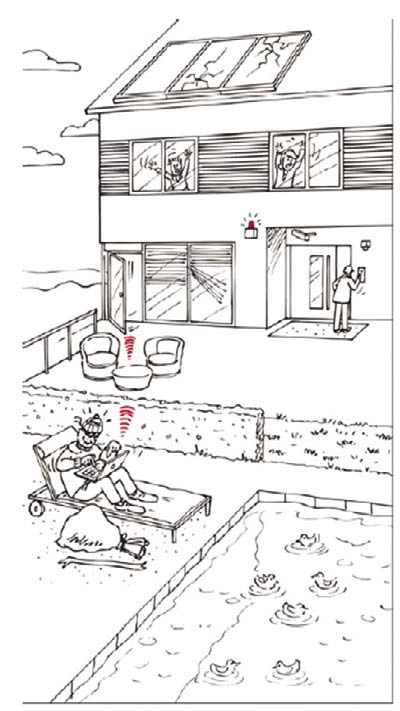

Tzw. symulacja obecności, tzn. udawanie, że ktoś przebywa w pomieszczeniach mieszkalnych, jest zazwyczaj skutecznym środkiem odstraszającym włamywaczy, którzy z reguły wolą „obrabiać” nieruchomości, w których w danym momencie nie przebywa nikt z domowników.

Brak oświetlenia, czy też opuszczone żaluzje stanowią dla włamywaczy sygnał, że nikogo nie ma w domu, w wyniku czego staje się on łatwym celem. Inteligentne instalacje domowego użytku mogą sprawić, że domy, jak i mieszkania wydają się zajęte przez domowników.

Dzięki zastosowaniu takich rozwiązań o zmierzchu rolety automatycznie są opuszczane, a zapalone wewnątrz oświetlenie przenika z wnętrza budynku na zewnątrz.

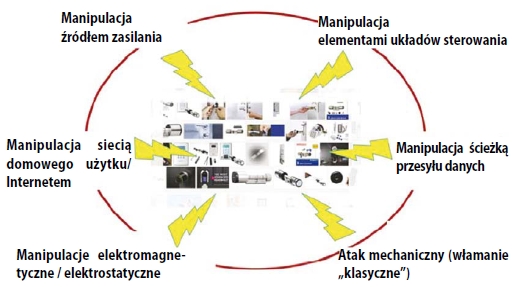

Rzecz jasna, nadal otwartą sprawą jest problem zapewnienia bezpieczeństwa w zakresie zapobiegania możliwości manipulacji układami elektronicznymi i kwestia ta jest dzisiaj przedmiotem ożywionej dyskusji.

Co się dzieje z naszymi danymi w „chmurze”? Czy systemy blokad i zamki są podatne na manipulacje?

Znane z przemysłu przykłady – takie, jak podatne na ataki tzw. systemy „bezkluczykowe” („bez kluczyka = bez samochodu?”) – dowodzą potrzeby szukania efektywniejszych rozwiązań.

W przypadku drzwi otwieranych bez użycia klucza lecz np. przy użyciu sterowanego radiowo mikroukładu lub czytnika linii papilarnych, elektroniczne układy przetwarzania sygnałów muszą przesyłać owe sygnały przy użyciu wewnętrznej sieci domowego użytku i w związku z tym muszą być odpowiednio zabezpieczone.

W przeciwnym przypadku taki dom może się stać łatwym łupem dla złodziei dysponujących elektronicznymi dekoderami. W przypadku instalacji przeciwwłamaniowych generujących sygnał alarmowy można wykorzystać zalecenia Związku Ubezpieczycieli Mienia1).

1) Verband der Sachversicherer (VDS).

2) Holzforschung Austria (HFA)

Zgodnie z normą EN 1627 elementy instalacji przeciwwłamaniowych można – niezależnie od urządzeń stanowiących zabezpieczenia mechaniczne – wyposażyć także w blokady elektromechaniczne, względnie elektroniczne środki weryfikacji uprawnień (urządzenia kontroli prawa dostępu, przełączniki obsługiwane przy użyciu kluczyka).

Jeśli jednak chodzi o zagrożenia włamaniami będącymi konsekwencją dekodowania, czy uszkodzeń układów elektronicznych (np. uszkodzeń mechanicznych powodujących przerwanie połączeń lub uszkodzeń poszczególnych komponentów tych układów) odpowiednia norma nadal znajduje się na etapie przygotowania (prEN 1627).

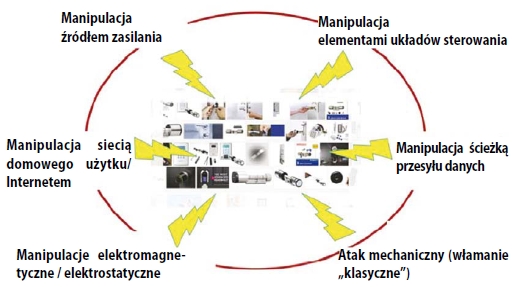

Il. 15. Zagrożenia bezpieczeństwa i ochrony, jakie z zasady niosą ze sobą automatyczne elementy wyposażenia budynków.

Il. 16. Obecnie do celów „złamania” elektronicznych blokad oraz elementów wyposażenia budynków włamywacze stosują również smartfony lub podręczne komputery

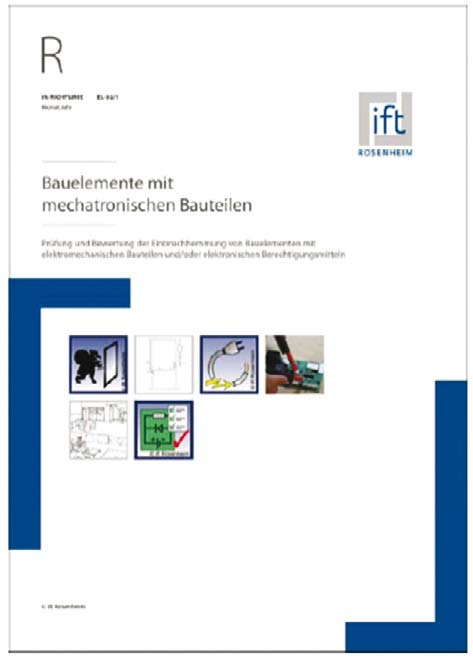

Biorąc powyższe pod uwagę Instytut Techniki Okiennej (ift) w Rosenheim opracowuje aktualnie we współpracy z Austriackim Instytutem Badawczym Technologii Drewna2) i Swiss Freie Sicherheitstechnik nową dyrektywę, która ma obowiązywać na terenie Niemiec, Austrii i Szwajcarii.

Dyrektywa ta ma na celu ułatwienie obiektywnej oceny dokonywanej w oparciu o istniejące standardy odnoszące się do poszczególnych kategorii budynków i w ramach istniejących klas ochrony przeciwwłamaniowej (RC 1 – 6).

Dyrektywa ta omawia wymienione niżej funkcje i elementy:

- środki weryfikacji (dane potwierdzające tożsamość) – takie, jak mechaniczne i mechatroniczne kluczyki względnie elementy elektroniczne (karta mikroprocesorowa, pakiet danych wsadowych, bezprzewodowy pilot zdalnego sterowania, które umożliwiają niezbędne kodowanie);

- środki weryfikacji prawa dostępu, których zadaniem jest określenie, gdzie i kiedy układ detekcji pozwoli na dostęp w punktach dostępu;

- środki uwierzytelnienia, które służą do stwierdzenia poprawności rozpoznania cechy identyfikacyjnej;

- środki identyfikacji, które służą do stwierdzenia tożsamości osoby posiadającej określone uprawnienia;

- środki biometryczne, które umożliwiają sprawdzenie wymiernych, unikalnych cech fizjologicznych lub cech osobowych (jak np. odcisk palca, geometria dłoni lub twarzy, skan siatkówki lub oka, wizerunek twarzy, głos, itp.) oraz wykorzystanie ich do celów ustalenia i potwierdzenia tożsamości danej osoby.

(...)

(...)

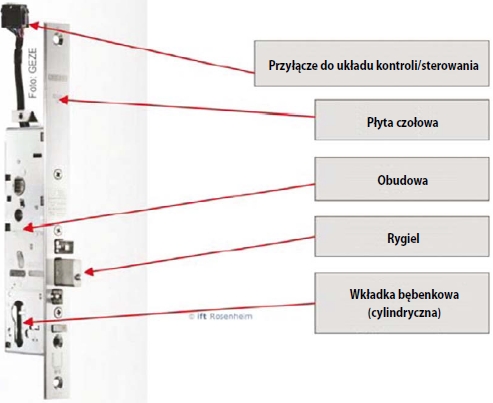

Podzespoły elektroniczne (czytnik wraz z modułem detekcji, czy środki weryfikacji w postaci modułu wyposażonego w antenę) muszą być zabezpieczone zarówno przed manipulacjami mechanicznymi, jak i przed ryzykiem dekodowania sygnałów radiowych lub urządzeń pracujących na układach scalonych. Kwestia ta obejmuje aspekty wymienione niżej.

- Tylko producent danego urządzenia powinien mieć możliwość pobierania z opisu dotyczącego danego środka weryfikacji informacji dotyczących zmienności sekwencji zamykania (np. bezprzewodowe urządzenie zdalnego sterowania);

- Dane mogą być przesyłane (transmisja sygnału radiowego) wyłącznie w formie zakodowanej. Sygnały bezprzewodowe muszą być systematycznie zmieniane – zmiana taka powinna następować przy co drugiej operacji. Użycie „wyszpiegowanego” sygnału bezprzewodowego nie powinno przez pewien czas uruchamiać czynności otwarcia.

- Liczba efektywnych (możliwych) zmian kodu musi być wystarczająco wysoka – tzn. nawet elektroniczne próby manipulacji muszą wymagać odpowiedniego czasu, którego długość powinna być uzależniona od klasy ochrony przeciwwłamaniowej.

- Komunikacja wewnętrzna pomiędzy poszczególnymi elementami systemu a także łączność z niedawno zainstalowanymi, nowymi modułami musi być zabezpieczona nowoczesnym algorytmem kodowania (w standardzie AES3)) o długości klucza do 256 bitów, w zależności od klasy ochrony przeciwwłamaniowej. Dla każdej próby nawiązania łączności (sesji komunikacyjnej) konieczne jest określenie tzw. klucza sesji, który będzie wykorzystywany do celów nawiązania połączenia i przeprowadzenia takiej sesji. Należy przy tym pamiętać o tym, że zarówno klucz sesji, jak i klucz kodowania w żadnym wypadku nie mogą być przesyłane (technika żądania odpowiedzi4)).

- Środki weryfikacji tożsamości (karta mikroprocesorowa, nadajnik lub przekaźnik, informacje biometryczne, itp.) muszą być zabezpieczone przed kopiowaniem.

- Z punktu widzenia wymogów bezpieczeństwa i ochrony czytniki zintegrowane z modułem detekcji należy koniecznie traktować jako zespoły podobne do układów kontroli dostępu. Decyzja w kwestii przyznania lub odmowy prawa wstępu nie powinna być podejmowana w tych elementach składowych instalacji przeciwwłamaniowej, do których mogą uzyskać dostęp albo włamywacze albo hakerzy.

- Bezpośredni dostęp do obwodu zamka elektrycznego nie powinien być w żadnym wypadku możliwy od strony, z której może nadejść włamywacz.

- Przyłącza do zamków (np. do zamka elektromechanicznego) również muszą być zabezpieczone przy użyciu odpowiednich środków: na przykład budynek mieszkalny musi posiadać generującą sygnał alarmowy instalację monitoringu zabezpieczającą przed niepożądanymi manipulacjami względnie niedozwoloną próbą otwarcia (np. poprzez użycie fotokomórki). Nawet linie przesyłowo-łączeniowe muszą być zabezpieczone w sposób uniemożliwiający dostęp do nich.

Tabela 5. Porównanie charakterystyk włamywaczy „mechaników” oraz „elektroników”.

| RC |

Charakterystyka przestępcy „mechanika” |

Charakterystyka przestępcy „elektronika” |

| RC 1N |

Elementy zaliczane do klasy ochrony przeciwwłamaniowej

RC 1N zapewniają podstawową ochronę

przed próbami włamania dokonywanymi przy

użyciu siły fizycznej będącej efektem kopnięcia

i skakania na dany element w celu zniszczenia go.

Są one odporne na siły wywoływane uderzeniami

ramienia, naciskaniem względnie wyrywaniem

(główne przejawy wandalizmu). |

Brak jakiejkolwiek wiedzy na temat elektronicznych

systemów ochrony oraz brak stosowania

jakichkolwiek narzędzi umożliwiających wykonywanie

różnych czynności. |

RC 2

RC 2N |

Oprócz tego okazjonalni przestępcy próbują

otworzyć lub wyważyć stanowiący przeszkodę

element przy użyciu prostych narzędzi – takich,

jak śrubokręty, cęgi i kliny. |

Słaba znajomość elektronicznych systemów

ochrony połączona z używaniem narzędzi

umożliwiających wykonywanie różnych czynności;

brak jakiejkolwiek wiedzy na temat informatycznych

systemów ochrony. |

| RC 3 |

Przestępcy próbują wyważyć bądź wyłamać

stanowiący przeszkodę element przy użyciu

drugorzędnej jakości śrubokręta oraz łomu. |

Określony zasób wiedzy na temat elektronicznych

systemów bezpieczeństwa i ochrony oraz

posiadanie określonych umiejętności; stosowanie

różnych narzędzi umożliwiających manipulację

oraz przenośnych przyrządów. |

| RC 4 |

Doświadczeni przestępcy stosują ponadto piły

oraz narzędzia udarowe, jak np. siekiery, dłuta,

młotki i przecinaki; w tym również wiertarki

akumulatorowe. |

Dobra znajomość elektronicznych systemów

ochrony oraz korzystanie z uniwersalnych narzędzi

a także standardowych przenośnych

urządzeń elektronicznych w celu zarówno uzyskania

możliwości wkroczenia do budynku, jak

i uniemożliwienia wykrycia próby wtargnięcia

przez osoby nieupoważnione. |

| RC 5 |

Doświadczeni przestępcy stosują ponadto piły

oraz narzędzia udarowe, jak np. siekiery, dłuta,

młotki i przecinaki; w tym również wiertarki

akumulatorowe. |

Specjalistyczna znajomość systemów zabezpieczenia

i ochrony oraz korzystanie z wszelkiego

rodzaju narzędzi. Szczegółowe planowanie

i przygotowanie włamania w celu zarówno uzyskania

możliwości wkroczenia do budynku, jak

i uniemożliwienia wykrycia próby wtargnięcia

przez osoby nieupoważnione, w tym także wymiana

podzespołów instalacji zabezpieczającej

przed włamaniami. |

3) AES (ang.) Advanced Encryption Standard – udoskonalony standard szyfrowania (USS), symetryczny szyfr blokowy oparty na algorytmie Rijndaela i odznaczający się zmienną długością klucza oraz zróżnicowaną wielkością bloków (oryginalna nazwa: Rijndael), stosowany obecnie na całym świecie.

4) (ang.) challenge-response technique – technika weryfikacji uprawnień polegająca na żądaniu przez stronę pytającą udzielenia obowiązującej (zaprogramowanej) odpowiedzi przez stronę pytaną.

Il. 17. Opracowane przez Instytut Techniki Okiennej wytyczne EL-03/1 „Elementy budowlane z mechatronicznymi urządzeniami wyposażenia budynków” [9] (w jęz. niemieckim).

W inteligentnych domach Internet nie jest czymś absolutnie niezbędnym, toteż jest rzeczą konieczną, by użytkownik poważnie zastanowił się nad urządzeniami, które wymagają przyłączenia do wewnętrznej sieci domowej a także upewnił się, czy nowa chłodziarka względnie ekspres do kawy posiadające dostęp do Internetu rzeczywiście wymagają podłączenia do sieci. Ponadto wewnętrzną sieć domowego użytku można podzielić na moduły o zróżnicowanych uprawnieniach.

Wprawdzie wszyscy domownicy powinni mieć możliwość korzystania z Internetu i domowych układów elektronicznych, jak np. domowy sterownik czy też kamery IP nadzorujące budynek, z drugiej jednakże strony możliwości włączenia się do sieci w celu wykonania np. prac konserwacyjnych powinny być ograniczone – tak, by nie każdy mógł z nich korzystać (np. dzieci).

Przy tym nawet wirtualna sieć prywatna (VPN5)) może zapewnić ochronę przed bezprawnym dostępem z zewnątrz. Wszystkie dane muszą przejść przez tzw. „tunel VPN” nie wyłączając sygnałów pochodzących ze smartfonu, tabletu czy też komputera zewnętrznego, przy użyciu których użytkownik mógłby chcieć kontrolować swój inteligentny dom wówczas, gdy sam jest w podróży.

Wejście na rynek inteligentnych domów

Pierwsze produkty oferowane przez firmy Aldi oraz Lidl unaoczniły fakt, że inteligentny dom w coraz to większym stopniu mieści się w zasięgu możliwości zwykłego konsumenta. Jednocześnie rynek oferuje duży wybór dostawców oraz systemów użytkowych, które są w stanie spełnić oczekiwania klientów plasując się zarazem w zróżnicowanych widełkach cenowych.

Na rynku obserwuje się ponadto duży popyt na odporne na włamania drzwi i okna, co z kolei oznacza, że inteligentny dom jest również z pewnością w stanie zaoferować rozwiązania związane z zabezpieczeniem i ochroną – jak na przykład detektory ruchu, zestyki okienne, sterowniki oświetlenia względnie wewnętrzne i zewnętrzne kamery, które powodują wygenerowanie sygnału alarmowego ostrzegającego domowników o stanie zagrożenia.

Wytwórcy, dystrybutorzy oraz przedsiębiorstwa świadczące usługi instalacyjne powinny skoncentrować się na tych urządzeniach, które można z łatwością zainstalować. Dostawcy działający w sektorze przemysłowym dysponują nowoczesnymi, skomplikowanymi rozwiązaniami, co oznacza możliwość skorzystania z usług sprawdzonych oferentów.

Na początkowym etapie rozmów z klientami lub projektantami dobrym rozwiązaniem pozwalającym na zdefiniowanie oczekiwań klientów jest skorzystanie z ankiety oraz kwestionariusza koncepcji inteligentnego domu, opracowanych przez Instytut Technologii Budownictwa6).

Owe narzędzia planowania zostały opracowane z myślą zwłaszcza o rzemieślnikach i producentach domów i są zorientowane na ustalenie wymagań klientów i użytkowników oraz wykorzystanie możliwości rozwijającego się rynku inteligentnych domów. Wejście na rynek inteligentnych domów wymaga uwzględnienia etapów przedstawionych niżej.

1. Zaopatrzenie

Wybór jednego lub więcej odpowiednich dostawców, dla których – pominąwszy technologię, jakość i cenę – podstawowe znaczenie mają również świadczone usługi serwisowe (kurs szkoleniowy, wsparcie rynkowe oraz obsługa klienta połączona ze współpracą z planistami lub rzemieślnikami).

System, jaki ma być zainstalowany w danym budynku, powinien oferować możliwie jak najwięcej funkcji, pozostawiając jednakże przy tym możliwość skorzystania z oferty uznanych wytwórców czy usługodawców.

2. Doświadczenie

Wiedza nabyta w trakcie wykorzystywania we własnym przedsiębiorstwie lub prywatnym domu klienta podstawowych urządzeń wykorzystywanych w inteligentnych domach (np. urządzeń okiennych, jak rolety żaluzjowe, czujniki okienne; oraz takich, jak wyposażone w napęd zamki w drzwiach, drzwi przesuwne z napędem, instalacje wentylacji zdecentralizowanej, okna dachowe z napędem, itp.).

3. Personel

Zatrudniany personel musi przejść odpowiednie szkolenie, a niezależnie od tego powinien on uczestniczyć w organizowanych w średnich odstępach czasu szkoleniach uzupełniających z zakresu elektrotechniki i informatyki, by był on w stanie zainstalować oraz konserwować urządzenia stosowane w inteligentnych domach, a także przeprowadzić instruktaż przekazując odpowiednią wiedzę klientom.

4. Kooperacja i sieć

Dzięki współpracy z ekspertami w dziedzinie instalacji wykorzystywanych w inteligentnych domach (tzw. integratorami systemów), można bez zbędnej zwłoki wykorzystać potrzebne umiejętności oraz specjalistyczną wiedzę; ponadto specjaliści ci mogą stanowić „zaplecze” potrzebne w wypadku bardziej złożonych zadań – np. w sytuacji, gdy klient chce zmodernizować eksploatowany przez siebie system wzbogacając go o nowe urządzenia i funkcje (urządzenia AGD oraz instalacje grzewcze).

5. Marketing i sprzedaż

Z punktu widzenia montażystów efektywnym ekonomicznie sposobem postępowania jest przygotowywanie takich ofert, w których proponują oni potencjalnemu 5) VPN (ang.) Virtual Private Network. klientowi stosowane w inteligentnych domach urządzeń alternatywnych w stosunku do wykorzystywanych produktów „klasycznych”.

Tym niemniej jest rzeczą konieczną, by przedsiębiorstwa budowlane były w stanie wykazać się pewnym doświadczeniem związanym z budową i użytkowaniem inteligentnego domu, co w praktyce oznacza potrzebę zorganizowania salonu wystawowego. Dobrym rozwiązaniem jest także opracowanie – bez udziału producentów – broszurek informacyjnych, które można bezpłatnie pobrać z serwera.

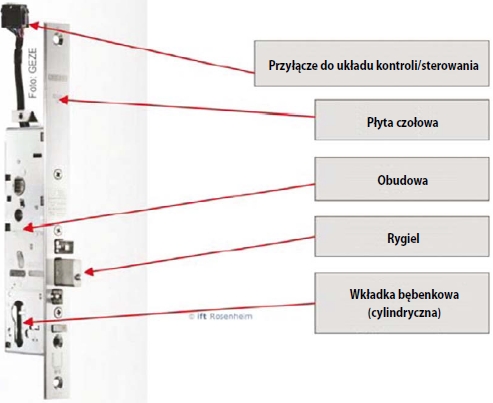

Il. 18. Części składowe zamka elektromechanicznego

5) VPN (ang.) Virtual Private Network.

6) Institut für Gebäudetechnologie (IGT).

Wymienione niżej uwarunkowania będą pomocne przy wyborze odpowiednich produktów.

- Wybierane rozwiązania powinny odznaczać się łatwością instalacji i konfiguracji w takim stopniu, by mogły być obsługiwane również przez monterów zatrudnionych przez dane przedsiębiorstwo budowlane, lub też innych zainteresowanych wykonawców. Wstępne oferty przedstawiane przez dostawców energii lub pochodzące ze sklepów internetowych mają zazwyczaj charakter orientacyjny i przedstawiają wyroby, które mogą być z łatwością zainstalowane przez użytkownika. Procedury instalacji i obsługi zazwyczaj mają charakter intuicyjny i są podobne do tych, które opisują nowoczesne urządzenia komunikacyjne.

- Instalacja powinna przebiegać na zasadzie „podłącz i używaj” – tzn. bez udziału użytkownika oraz bez dyskusji na temat standardów stosowanych w łączności radiowej, protokołów transmisji danych czy też aktualizacji oprogramowania.

- Niezbędne interfejsy oraz informacje dotyczące produktów stosowanych w inteligentnych budynkach powinny posługiwać się „językiem konstrukcji” – nie zaś tym, jaki stosuje się w informatyce. Zasadę tę powinni stosować nie tylko autorzy oprogramowania i wytwórcy sprzętu, lecz również odpowiedni partnerzy wywodzący się z przemysłu inteligentnych domów.

- Jeśli chodzi o budynki najważniejszymi cechami są niezawodność i trwałość, albowiem przewidywany okres eksploatacji budynku powinien się mieścić w granicach od 50 do 100 lat, natomiast żywotność okien i drzwi powinna się mieścić w przedziale pomiędzy 20-ma oraz 30-ma latami. Natomiast okres żywotności aparatury kontrolno-pomiarowej oraz oprzyrządowania stosowanych w budownictwie powinien się wahać w granicach od 10 do 15 lat. Z tych też względów przewidywane okresy eksploatacji stosowanych w inteligentnych domach urządzeń i nowatorskich rozwiązań muszą odpowiadać wielkościom podanym wyżej, nie zaś opierać się na długości okresu eksploatacji przewidywanego dla urządzeń stosowanych w przemyśle rozrywkowym i informatycznym, która waha się w granicach od 1 do 5 lat.

Wszystko zależy od właściwego planowania!

Powszechnie dziś stosowana praktyka składania ofert ma niewiele wspólnego z wykonawstwem takich elementów budowlanych, jak bramy, drzwi oraz okna. Wykorzystywane opisy tekstowe pochodzą częstokroć sprzed 20 lat – są one przestarzałe i korzystanie z nich nierzadko prowadzi do błędów i nieporozumień.

Obecnie obserwuje się wzrost liczby błędów w ofertach przetargowych dotyczących zarówno elementów ogólnie dostępnych, jak i wymagań szczególnych – takich, jak np. odporność na włamania, bariery bezpieczeństwa, czy też wysoka skuteczność izolacji akustycznej. Stosowne konsultacje często nie mają miejsca. Taka praktyka postępowania ma swe źródło w braku wiedzy na temat obchodzenia się z nowymi rozwiązaniami i w konsekwencji prowadzi do błędów lub kończy się ignorowaniem takich rozwiązań i oferowanych przez nie możliwości technicznych.

II 19. Gwoli zapewnienia efektywnego planowania oraz satysfakcji klienta należy określić jego oczekiwania – na przykład w oparciu o opracowaną przez Instytut Technologii Budownictwa ankietę/kwestionariusz koncepcji inteligentnego domu (oryg. w jęz. niemieckim). kliknij na tabelę aby ją powiększyć

Powyższe uwagi odnoszą się zwłaszcza do elementów budowlanych wyposażonych w podzespoły napędzane silnikami elektrycznymi, które muszą spełniać wymagania określone normami odnoszącymi się do danego produktu oraz wymagania określone dyrektywą o maszynach i urządzeniach, a także posiadać wymagane atesty związane z bezpieczeństwem obsługi urządzeń elektrycznych oraz bezpieczeństwem funkcjonowania danego elementu jako takiego.

Zatem przedmiotem szczególnego zainteresowania powinno być planowanie i projektowanie układów napędowych i sterowników a także pewne specyficzne własności związane z rodzajem danego budynku.

Tak więc architekt, czy projektant powinien wspólnie z wytwórcą określić oczekiwania klienta i przedstawić je w formie konkretnych wymagań, wraz z niezbędnymi środkami zabezpieczającymi. Podczas planowania i projektowania można w charakterze materiałów pomocniczych wykorzystać zarówno arkusz charakterystyki technicznej KB 01 jak i arkusz danych KB 02 opracowane przez Zrzeszenie Producentów Okien i Fasad oraz Instytut Techniki Okiennej Rosenheim, a także opracowaną przez Instytut Technologii Budownictwa ankietę/kwestionariusz koncepcji inteligentnego domu.

Aneks

A1 Dobór kryteriów determinujących własności systemów stosowanych w inteligentnych domach. kliknij na tabelę aby ją powiększyć

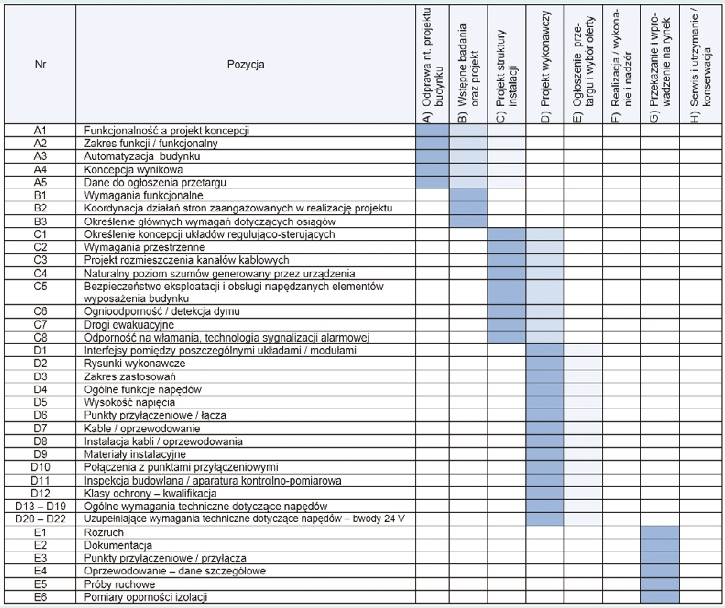

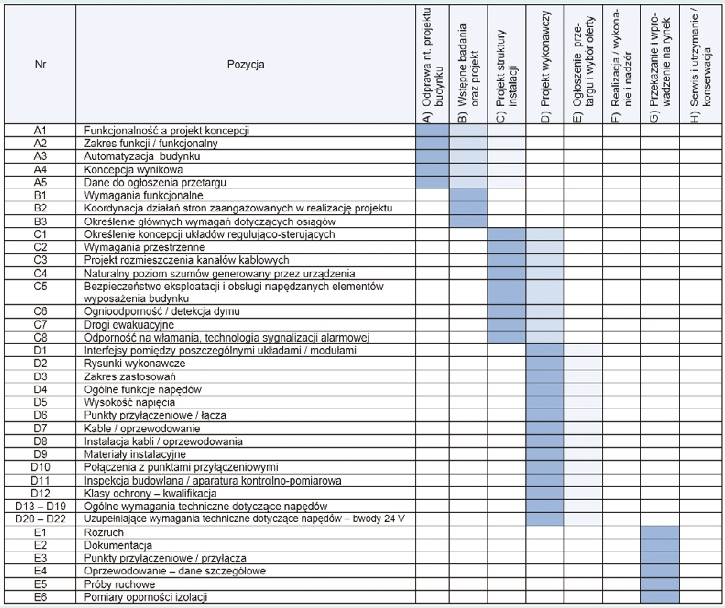

A3 Podzespoły elektromechaniczne – przykład planowania i organizowania przetargów (tab. 6 z wytycznych ift EL-01/1 [6]).

Tabela 6. Poglądowy przykład etapów projektowania wraz z treścią przypisaną odpowiednim projektom kliknij na tabelę aby ją powiększyć

(...)

Artykuł powstał na podstawie wystąpienia na konferencji tematycznej IFT Rosenheim, odbywajacej się w czasie targów BAU 2019.

Przedstawicielem Instytutu ift Rosenheim w Polsce jest Andrzej Wicha: Ten adres pocztowy jest chroniony przed spamowaniem. Aby go zobaczyć, konieczne jest włączenie w przeglądarce obsługi JavaScript.

prof. Ulrich Sieberath

IFT Rosenheim

mgr inż. (FH) Jürgen Benitz-Wildenburg

IFT Rosenheim

inż. bud. Philipp Dumproff

IFT Rosenheim

Całość artykułu w wydaniu drukowanym i elektronicznym

Inne artykuły o podobnej tematyce patrz Serwisy Tematyczne

Więcej informacji: Świat Szkła 5/2019